XINSTALL, CLICKING THE DOWNLOAD FILE Сообщение от нашего партнера

Для устранения системных проблем ПК с Windows вам понадобится специальный инструмент

Скачайте Fortect и установите его на свой компьютер Запустите процесс сканирования, чтобы найти поврежденные файлы, которые являются источником вашей проблемы Щелкните правой кнопкой мыши на Start Repair, чтобы инструмент мог начать исправление алгорифма Скачать с Fortect.com

Fortect был загружен 0 читателями в этом месяце, рейтинг 4.4 на TrustPilot

Владение официальной, актуальной копией операционной системы Windows дает нам определенную степень безопасности, учитывая, что мы регулярно получаем обновления системы безопасности.

Но задумывались ли вы о том, что сами обновления однажды могут быть использованы против нас? Похоже, этот день наконец настал, и эксперты предупреждают нас о возможных последствиях.

Недавно северокорейской хакерской группе под названием Lazarus удалось использовать клиент Windows Update для выполнения вредоносного кода на системах Windows.

Северокорейская группа хакеров взломала обновления Windows

Теперь вам наверняка интересно, при каких обстоятельствах была раскрыта эта последняя гениальная схема кибератаки.

Команда Malwarebytes Threat Intelligence так и поступила, проанализировав январскую спирфишинговую кампанию, выдававшую себя за американскую компанию Lockheed Martin, специализирующуюся на безопасности и аэрокосмической отрасли.

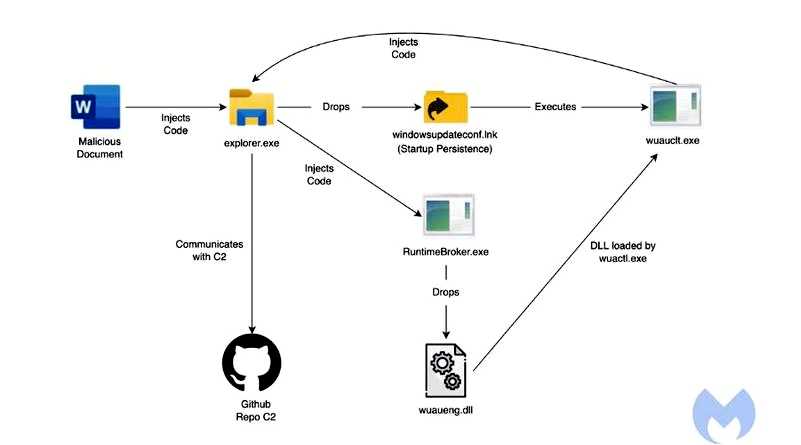

Злоумышленники, создавшие этот инструмент, позаботились о том, чтобы после того, как жертвы откроют вредоносные вложения и разрешат выполнение макросов, встроенный макрос сбросил WindowsUpdateConf.lnk-файл в папке запуска и DLL-файл (wuaueng.dll) в скрытой папке Windows/System32.

Следующим шагом будет запуск LNK-файла для запуска клиента WSUS / Windows Update (wuauclt.exe) для выполнения команды, загружающей вредоносную DLL злоумышленников.

Источник: Malwarebytes

Команда, раскрывшая эти атаки, связала их с Lazarus на основании имеющихся доказательств, включая совпадения инфраструктуры, метаданные документов и целевые установки, схожие с предыдущими кампаниями.

Lazarus продолжает обновлять свой инструментарий, чтобы обойти механизмы безопасности, и, несомненно, будет продолжать это делать, используя такие техники, как использование KernelCallbackTable для перехвата потока управления и выполнения шелл-кода.

Если добавить к этому использование клиента Windows Update для выполнения вредоносного кода, а также GitHub для связи с C2, то получится полная и абсолютная катастрофа.

Теперь, когда вы знаете, что эта угроза реальна, вы можете принять дополнительные меры предосторожности и не стать жертвой вредоносных третьих лиц.

Заражалась ли ваша машина опасным вредоносным ПО через обновление Windows?? Поделитесь с нами своим опытом в разделе комментариев ниже.